漏洞解决方案

👁️ 阅读数: 次

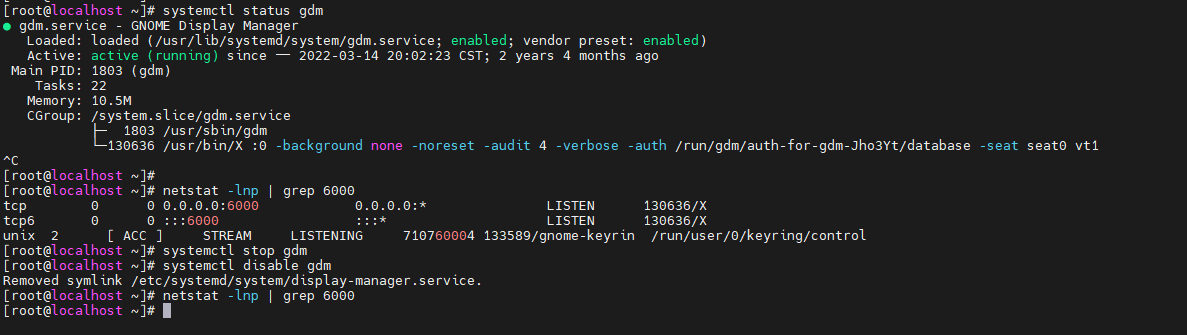

检测到远端X服务正在运行中(CVE-1999-0526)

原因:服务器启用了gdm服务,占用的6000端口,需要停掉这个服务

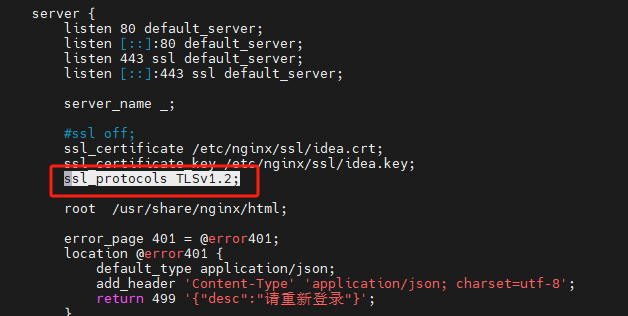

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

vim /idea/conf/nginx/nginx.conf

新增ssl_protocols TLSv1.2;

Nginx漏洞及升级

docker load -i nginx.tar

docker ps | grep nginx查看nginx容器id

docker exec -it container_id sh

cd /usr/share/nginx

tar -czvf html.tar.gz html

exit

docker cp container_id:/usr/share/nginx/html.tar.gz /aiot/data/asp/nginx

cd /aiot/data/asp/nginx

tar -xvf html.tar.gz

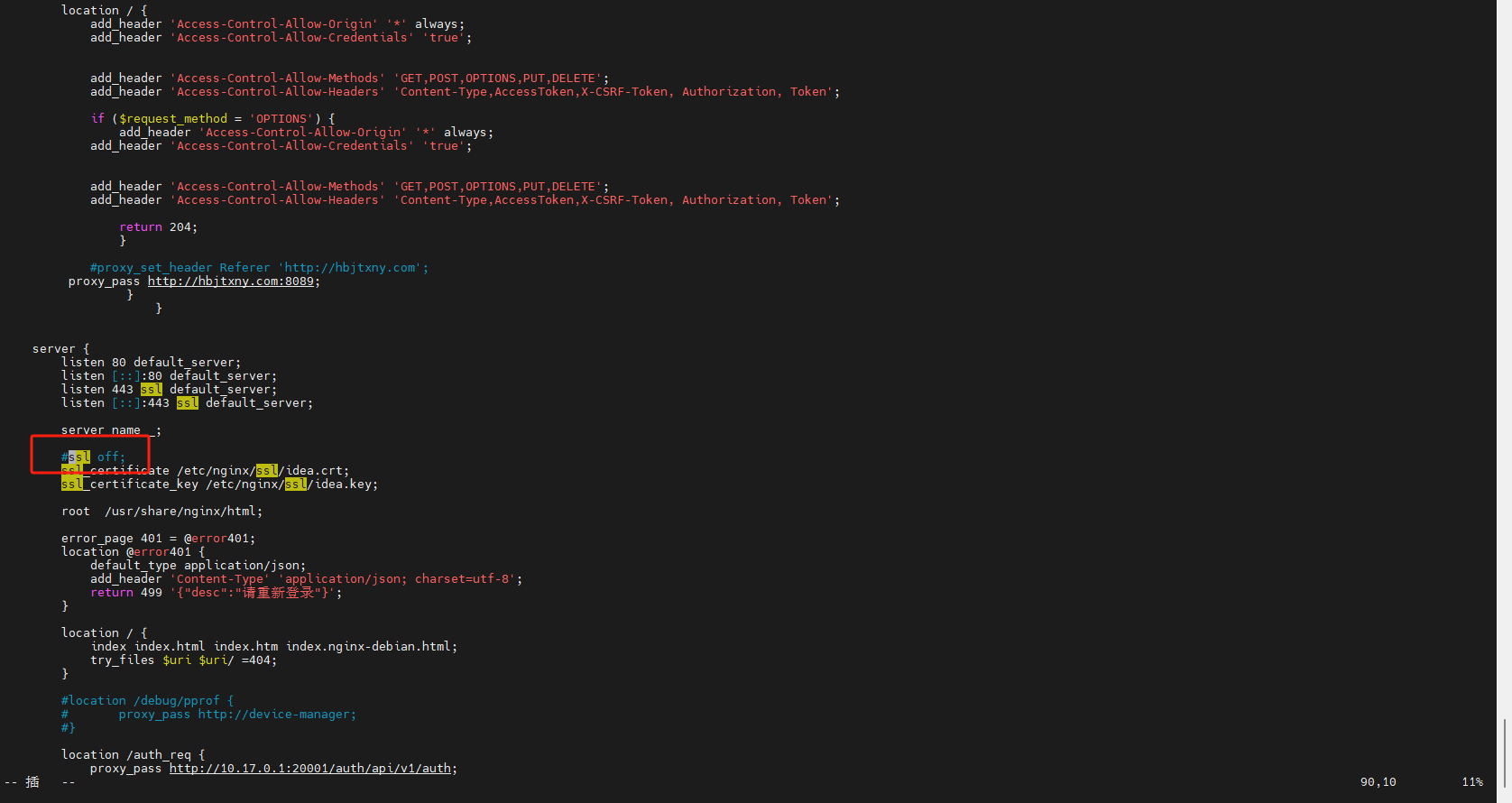

vim /aiot/conf/nginx/nginx.conf并注释掉ssl off

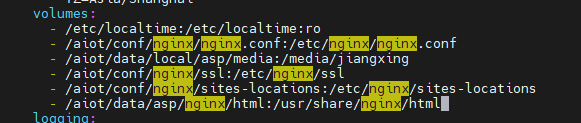

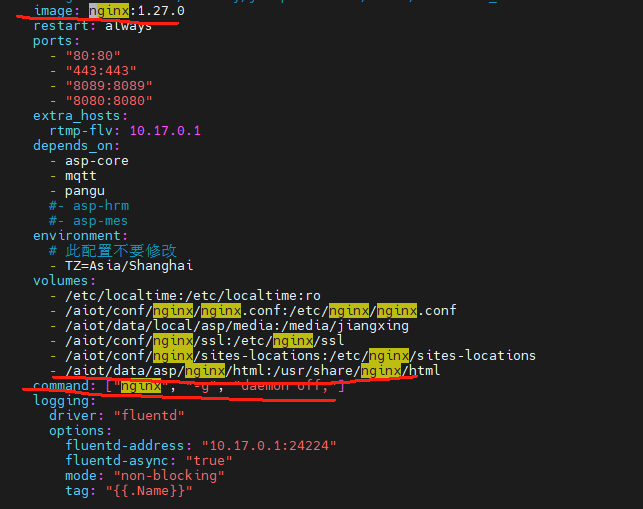

vim /aiot/compose/asp/docker-compose.yaml

替换nginx镜像为image: nginx:1.27.0

增加挂载- /aiot/data/asp/nginx/html:/usr/share/nginx/html

Mysql漏洞升级

docker load < mysql8.0.36.tar

vim /idea/composer/base_debug.yaml查看挂载的路径

cd /idea/data/

cp -r mysql mysql2

cd mysql

rm -rf *

cat /idea/pwd.save获取到mysql密码

docker exec -it composer-mysql-1 bash

mysqldump -u root -p -A > all.sql

exit

docker cp composer-mysql-1:/all.sql /tmp

docker rm -f composer-mysql-1

export MYSQL_ROOT_PASSWORD="mysql的密码"

docker-compose -f /idea/composer/base_debug.yaml up -d mysql

docker cp /tmp/all.sql composer-mysql-1:/all.sql

docker exec -it composer-mysql-1 bash

mysql -u root -p < all.sql

exit

docker restart composer-mysql-1

MongoDB漏洞升级

docker load < mongo5.0.28.tar

vim /aiot/composer/asp/docker-compose.yaml修改镜像名和挂载的路径

cd /aiot

Python 输入验证错误漏洞(CVE-2023-24329)、Python 安全漏洞(CVE-2023-36632)

升级Python版本到最新的版本,比如Python3.12.5后再打包

检测到目标 SSL 证书已过期【原理扫描】

nginx挂载的证书是2022年生成的,已过有效期,重新生成新的证书挂载

任意服务器中mkdir ssl,cd ssl执行一下三条命令

openssl genrsa -out idea.key 1024

openssl req -new -key idea.key -out idea.csr

这里会要求填写如国家代码、地区、组织名称、域名等,尤其要注意 Common Name (CN) 字段,一般填写域名或 IP 地址。

比如:国家代码填写CN, Common Name填写idea.jiangxingai.com,别的默认回车就可以

openssl x509 -req -days 365 -in idea.csr -signkey idea.key -out idea.crt

生成完成后将ssl文件夹替换项目中的/idea/conf/asp/nginx/ssl文件夹或者/idea/data/asp/nginx/ssl,再重启前端服务

SSH Terrapin 前缀截断弱点(CVE-2023-48795)

先请备份SSH配置文件(一般位于/etc/ssh/sshd_config)

cp /etc/ssh/sshd_config /tmp

在配置文件里找到# Cipers and Keying,添加一行以下代码

Ciphers aes128-ctr,aes192-ctr,aes256-ctr,aes128-gcm@openssh.com,aes256-gcm@openssh.com

然后保存配置文件并重启ssh服务

systemctl restart sshd

SSL Certificate Cannot Be Trusted

采购证书,替换nginx证书

ICMP Timestamp Request Remote Date Disclosure

# 阻止发出 ICMP 时间戳回复 (类型 14)

iptables -A OUTPUT -p icmp --icmp-type 14 -j DROP

# 阻止接收 ICMP 时间戳请求 (类型 13)

iptables -A INPUT -p icmp --icmp-type 13 -j DROP

apt-get update

apt-get install -y iptables-persistent

要使这些规则在系统重启后依然生效,可以将规则保存到文件中:

iptables-save > /etc/iptables/rules.v4

cat /etc/iptables/rules.v4验证是否存在前面两条规则

systemctl enable netfilter-persistent

systemctl start netfilter-persistent

iptables -L -n -v

openssh升级到最新版本

sudo apt-get update

sudo apt-get install -y build-essential zlib1g-dev libssl-dev libpam0g-dev libselinux1-dev wget

cd /usr/local/src

wget https://cdn.openbsd.org/pub/OpenBSD/OpenSSH/portable/openssh-9.9p1.tar.gz

tar -xvzf openssh-9.9p1.tar.gz

cd openssh-9.9p1

./configure --prefix=/usr --sysconfdir=/etc/ssh --with-privsep-path=/var/empty

make

sudo make install

sudo cp /usr/sbin/sshd /usr/sbin/sshd.backup

sudo cp /usr/bin/ssh /usr/bin/ssh.backup

sudo systemctl restart ssh

ssh -V

nacos升级到最新版本(v.2.5.1)

先在数据库中执行sql,再替换最新版本的nacos镜像

CREATE TABLE `config_info_gray` (

`id` bigint(20) NOT NULL AUTO_INCREMENT,

`data_id` varchar(255) NOT NULL,

`group_id` varchar(128) DEFAULT NULL,

`content` longtext NOT NULL,

`md5` varchar(32) DEFAULT NULL,

`gmt_create` datetime DEFAULT NULL,

`gmt_modified` datetime DEFAULT NULL,

`src_user` text,

`src_ip` varchar(50) DEFAULT NULL,

`app_name` varchar(128) DEFAULT NULL,

`tenant_id` varchar(128) DEFAULT NULL,

PRIMARY KEY (`id`)

) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4;

Alibaba Nacos权限认证绕过漏洞(CVE-2021-29441)

升级最新版本的nacos

nacos yaml中新增这些环境变量:environment:

WAIT_HOSTS: mysql:3306

NACOS_AUTH_ENABLE: 'true'

NACOS_AUTH_IDENTITY_KEY: 'mpYGXyu7'

NACOS_AUTH_TOKEN: 'SecretKeyM1Z2WDc4dnVyZkQ3NmZMZjZ3RHRwZnJjNFROdkJOemEK'

NACOS_AUTH_IDENTITY_VALUE: 'mpYGXyu7'

Alibaba Nacos token.secret.key默认配置(QVD-2023-6271)

升级最新版本的nacos

nacos yaml中新增这些环境变量:environment:

WAIT_HOSTS: mysql:3306

NACOS_AUTH_ENABLE: 'true'

NACOS_AUTH_IDENTITY_KEY: 'mpYGXyu7'

NACOS_AUTH_TOKEN: 'SecretKeyM1Z2WDc4dnVyZkQ3NmZMZjZ3RHRwZnJjNFROdkJOemEK'

NACOS_AUTH_IDENTITY_VALUE: 'mpYGXyu7'

Alibaba Nacos身份认证serverIdentity绕过

升级最新版本的nacos

nacos yaml中新增这些环境变量:environment:

WAIT_HOSTS: mysql:3306

NACOS_AUTH_ENABLE: 'true'

NACOS_AUTH_IDENTITY_KEY: 'mpYGXyu7'

NACOS_AUTH_TOKEN: 'SecretKeyM1Z2WDc4dnVyZkQ3NmZMZjZ3RHRwZnJjNFROdkJOemEK'

NACOS_AUTH_IDENTITY_VALUE: 'mpYGXyu7'